Tehtävä 6

h6 Final Countdown

Kysymys a: Middle. Muuta hakupyyntöä välimiesproxylla.

Käytin Windows 10 -koneeseen asennettua VMWare Workstation 15 Pro -virtuaaliympäristöä, joka koostuu virtuaalisesta lähiverkosta ja Kali linux 22.04 virtuaalikokeesta, joka on kytketty ulkoiseen verkkoon NATin kautta. Käytin Kali linux virtuaalikonetta Windows 10 koneelta SSH-yhteydellä.

Päätin tehdä mies-in-the-middle-hyökkäyksen PortSwigger LAB -sovellukselle. Kyseinen sovellus on tehty PortSwagger Academylle ja tarkoitettu PortSwagger Burp ohjelman koulutukseen. Käynnistin Burp Kali linux virtuaalikoneella. Burpin oma selain ei toimi hyvin minun virtuaalikoneella, joten päätin käyttää Mozilla Firefox selainta.

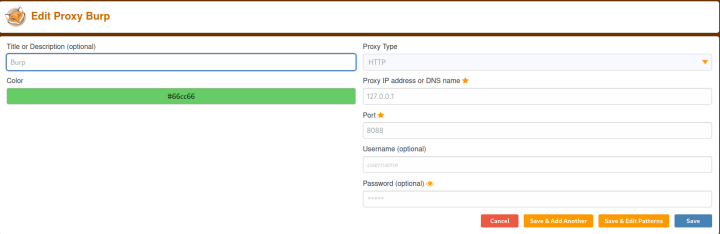

Firefox selaimessani on asennettu Foxyproxy laajennus, jonka avulla selaimen verkkoliikennettä voidaan ohjata tietyn portin kautta, jolla toimii Burp proxy. Avasin Burp proxyn ja Options välilehdellä vaihdoin portin asetuksia 8088:ksi

Avasin Foxyproxyn asetuksia ja loin Burp proxyn asetuksia.

Koska PortSwigger Lab käyttää HTTPS protokollaa, minun piti importoida Burp:in sertifikaatin Mozillan CA-sertifikaatiksi, jolla olisi oikeus tunnistaa sivustot. Sen jälkeen kun kaikki valmistelut oli tehty, avasin Labran ohjeet. Päästäkseen tekemään labraa pitää rekisteröityä PortSwagger Academyssa ja varmentaa sähköpostiosoitetta klikkamalla sinne saapunutta linkkiä.

Labran tehtävänä on väärentää selaimesta lähtevät sanomat. Labra on leikkiverkkokauppa, jossa voi ostaa tuotteita.

Kuten kuvasta näkee minulla on $100 rahaa. Kokeilin tilata kallimman tuotteen joka maksaa $1337. Ennen kun laitoin tuotteen ososkoriin, laitoin Burp proxyn inteceptor päälle ja sitten lisäsin tuotteen osotoskoriin. Sanoma avautunut Burp interceptorissa, jossa sitä voi muokata ja lähettää eteenpäin. Muokkasin alkuperäisen viestin lisämällä tuotteiden kappalemäärän ja pienentämällä hinnan.

Osotoskorissa näkynyt 6 kpl nahkatakkia, joiden yksikkähinta oli 3 senttiä/kpl. Vahvistin tilauksen ja sain vahvistuksen, että labra on suoritettu.

Johtopäätös:

Man-in-the-Middle hyökkäyksessä voi väärentää myös TLS suojattua liikennettä. Se vaatii, että hyökkäjä asentaa uhrin koneelle oman CA-varmenten. Sitä ei huoma jos ei mene katsomaan sivuston sertifikaattia tarkemmin. Ensimmäisessä kuvassa on hyökkäjän varmennus ja toisessa kuvassa on oikea labran Amazonin varmennus.

Lähteet:

PortSwigger. Installing Burp’s CA certificate in Firefox

PortSwigger. Modifying HTTP requests with Burp Proxy

PortSwigger. Lab: Excessive trust in client-side controls

Null byte. Use Burp & FoxyProxy to Easily Switch Between Proxy Settings

Tehtävä b: Cheatsheet – kerää parhaat kikat, käskyt ja tekniikat omasta ja toisten raporteista. (tässä alakohdassa pelkkä kirjoitus riittää, ei tarvitse testata koneella)

- Tuomas Lintula. Seclist paketti. Seclist pakettia voidaan käyttää Brute force hyökkäyksissä. Paketti asentaa Linux koneelle komennolla: sudo apt-get install seclists

- Tuomas Lintula. Hydran käyttö. Hydra on rinnakkainen sisäänkirjautumiskekseli, joka tukee useita hyökkäysprotokollia. Se on erittäin nopea ja joustava, ja uusia moduuleja on helppo lisätä.

- Tuomas Lintula. SSH versioiden erot. Jos hyökkätään toiseen koneseen, jossa on eri SSH-palvelimen versio, niin salausteknikat eivät välttämättä sopi. Yhdistäessä on määritettävä käytettäväksi rsa salausta

- Tuomas Lintula. EyeWitness. EyeWitness on ohjelma jonka tarkoituksena on ottaa kuvia valituista internet sivuista ja kerätä niistä hieman tietoa.

Tehtävä d: Kaikki tehtävät tähän. Listaa suora linkki kuhunkin palautukseesi.

Kaikki tehtäväni löytyvät blogini Penetration testing sivulta.

Tehtävä 1 – Vuohi, tappoketju ja pimeän verkon päiväkirjat

Tehtävä 2 – Turbo boosted

Tehtävä 3 – Attaaack!

Tehtävä 4 – Tiedustelua

Tehtävä 5 – Script Kiddie

Tehtävä 6 – Final Countdown