Tehtävä 3

Kysymys x: Lue/katso/kuuntele ja tiivistä. Tässä alakohdassa ei tarvitse tehdä testejä tietokoneella, vain lukeminen ja tiivistelmä riittää). Tiivistä ranskalaisilla viivoilla.

- € Percival & Samancioglu 2020: The Complete Ethical Hacking Course (video): Chapter 21: Cross Site Scripting (7 videota, noin 25 min)

- OWASP 10 2017 (pdf) A2 Broken Authentication, A3 Sensitive Data Exposure, A7 Cross Site Scripting. (Poimi kustakin kolmesta hyökkäyksestä, miten ne käytännössä tehdään)

- MITRE 2021: ATT&CK Enterprise Matrix. (Selitä tiivistelmässä käsitteet tactic, technique, procedure. Selitä kukin taktiikka (tactic) ja anna kustakin taktiikasta esimerkkitekniikka (technique tai subtechnique).

Vastaus

- XSS eli Cross-Site Scripting on hyökkäyksen tyyppi, jolloin hyökkääjä upottaa haitallista JavaScript koodia web-palvelimelle, jota sitten suoritetaan uhrin koneella web selaimessa.

- XSS Reflected on eräänlainen XSS-hyökkäys, jossa hyökkääjä toimittaa uhrille linkin, joka käynnistää haitallisen JavaScript-koodin uhrin selaimessa, kun sitä napsautetaan.

- XSS Stored -hyökkäyksessä haitallinen koodi upotetaan verkkosivustoon, ja kun uhri käyttää tartunnan saaneita resursseja, haitallinen koodi suoritetaan uhrin verkkoselaimessa.

- Sivustolle upotettu XSS-haittakoodi voi ladata haitallisen JS-koodin toisesta hyökkääjän hallinnoimasta resurssista ja suorittaa sen uhrin verkkoselaimessa.

- Paras tapa suojautua XSS -hyökkäyksiltä on olla käymättä epäilyttävissä verkkoresursseissa tai avaamatta epäilyttäviä linkkejä.

- Selaimessa voidaan laittaa pois päältä JavaScriptin suoritusta, mutta silloin oikeat resurssit eivät tule toimimaan oikein.

Source:

By Codestars by Rob Percival and Atil Samancioglu

OWASP 10 2017

A2 Broken Authentication

- Broken Authentication -haavoittuvuuksia voidaan hyödyntää suorittamalla Brute Force -hyökkäystä.

- Väärä session evästeiden käsittely voi aiheuttaa sen, että evästettä voidaan käyttää hyökkäyksessä.

- Lisään, että huonosti suoritettu salasanan palautustoiminto voi johtaa käyttäjän tunnistetietojen vaarantumiseen.

A3 Sensitive Data Exposure

- Jos arkaluonteisia tietoja on tallennettu tietokantaan salaamattomina tai salattuina vain tietokantatasolla, SQL injektio voi näyttää tiedot ja vaarantaa ne.

- Man in the middle -hyökkäyksessä uhrin Internet-liikenne voidaan haistaa. Jos internet palvelussa on puutteita salauksessa, niin salaamattomia käyttäjätunnuksia, tunnuksia ja istuntoevästeitä voidaan siepata ja käyttää rikollisiin tarkoituksiin.

- Riittämättömästi salatut käyttäjän salasanatiedot voivat olla uhka luottamuksellisten tietojen katoamiselle. Jos hyökkääjät tunkeutuivat järjestelmään ja latasivat käyttäjien tunnistetietokannan, on mahdollista löytää salasana hashista, jos salausalgoritmi ei ole riittävän monimutkainen.

A7 Cross Site Scripting

- XSS hyökkäyksessä sivustolle upotettu haitallinen JavaScript koodi voi välittää käyttäjän istuntoevästeen hyökkääjälle, jolloin se voi käyttää palvelua käyttäjän puolesta.

Lähde: OWASP 10 2017 (pdf)

Tactic

Taktiikka vastaa kysymyksen miksi hyökkäystä tehdään. Se on vastustajan taktinen tavoite, eli syy toiminnan suorittamiseen.

Technique

Tekniikka esiittää kysymystä miten hyökkääjä meinaa saavuttaa taktisiä tavoitteita suorittamalla toimeenpiteita.

Procedure

Proseduurit ovat hyökkäyksen toteutuksia, joita hyökkääjä käyttää tekniikoissa.

Taktiikat:

Mitre ATT&CK -viitekehyksessä on useita erilaisia matriiseja käyttöjärjestelmille ja verkoille sekä suurille yrityksille. Tulen tutkimaan Enterprise Matrix -taktiikoita, jossa on yhteensä 14 erilaista taktiikkaa.

Reconnaissance

Tiedustelu koostuu tekniikoista, joissa hyökkääjät keräävät aktiivisesti tai passiivisesti tietoa, jota voidaan käyttää kohdistamisen tukemiseen. Esimerkiksi aktiivinen skannaus (Active Scanning), jolloin hyökkääjä tutkii uhrin infrastruktuuria kerätäkseen tietoja skannaamalla verkkoa, koneita, portteja.

Resource Development

“Resurssien kehittäminen koostuu tekniikoista, joissa vastustajat luovat, ostavat tai vaarantavat/varastavat resursseja, joita voidaan käyttää tukemaan kohdistamista. Tällaisia resursseja ovat infrastruktuuri, tilit tai ominaisuudet.”(Mitre) Esimerkiksi käyttäjätilien varaantaminen (Compromise Accounts) tekniikassa on Email Accounts -alitekniikka, jossa hyökkääjä vaarantaa toisen sähköpostitilin saadakseen namioitua toiseksi henkilöksi, jonka uhri tuntee ja johon hän luottaa.

Initial Access

“Initial Access koostuu tekniikoista, jotka käyttävät erilaisia sisääntulovektoreita saadakseen ensimmäisen jalansijansa verkossa. Jalansijan saamiseksi käytettyjä tekniikoita ovat kohdennettu tietokalastelu ja julkisten verkkopalvelimien heikkouksien hyödyntäminen.” (Mitre). Esimerkiksi hyökkääjät voivat lähettää phishing-viestejä päästäkseen uhrijärjestelmiin. Kaikki tietojenkalastelun muodot ovat sähköisesti toimitettuja sosiaalista manipulointia. (Mitre)

Execution

Execution taktiikka koostuu teknikoista, joissa suoritetaan hyökkäjän koodia uhrin paikallisella ta etäjärjestelmässä. Yleensi sitä yhdistetään mihin teknikoihin kuten aktiivinen skannaus. Esimerkiksi User Execution, jossa käyttäjää saadaan suorittamaan haitallista koodia esimerkiksi avaamalla haitallinen asiakirjatiedosto tai linkki, joka oli lähetetty uhrille kalasteluviestissä.

Persistence

Pysyvyys koostuu tekniikoista, joita käytetään säilyttääkseen jalanjälkiä järjestelmässä sen uudelleen käynnistyksen, muutuneiden käyttäjätunnusten tai muun keskeytyksen takia. Esimerkiksi Account Manipulation tekniikassa hyökkääjä voi luoda uusia käyttäjätunnuksia järjestelmään, joita se voi käyttää päästäkseen sinne keskeytyksen jälkeen.

Privilege Escalation

Oikeuksien eskalointi koostuu menetelmistä, joita hyökkääjät käyttävät hankkiakseen korkeamman tason käyttöoikeuksia järjestelmässä tai verkossa. Esimerkki tekniikka on Access Token Manipulation, jossa hyökkäjät voivat muokata käyttöoikeuksia toimimaan eri käyttäjän tai järjestelmän suojauskontekstissa toimintojen suorittamiseksi ja pääsynvalvonnan ohittamiseksi.

Defense Evasion

Defence Evasion koostuu tekniikoista, joita vastustajat käyttävät välttääkseen havaitsemisen koko hyökkäyksen ajan. Tämä tekniikka käyttää monia samoja tekniikoita kuin ePrivilege Escalation taktiikassa. Esimerkiksi Build Image on Host tekniikassa hyökkäjä voi rakentaa oman konteinerin kohdekoneella, josta voi pysyä piilossa ja jatkaa hyökkäystä.

Credential Access

Credential Access koostuu tekniikoista, joilla varastetaan tunnistetietoja, kuten käyttäjätunnuksia ja salasanoja. Esimerkki tekniikka on Brute force, jolloin tunistetietoja saadaan arvaamalla salasanoja käyttämällä toistuvaa tai iteratiivista mekanismia.

Discovery

Discovery koostuu tekniikoista, joita hyökkääjä voi käyttää saadakseen tietoa järjestelmästä ja sisäisestä verkosta. Esimerkiksi Account Discovery tekniikassa hyökkäjä voi tutkia mitkä käyttäjätunnuksia löytyy järjestelmässä tai ympäristössä.

Lateral Movement

Lateral Movement koostuu tekniikoista, joita hyökkääjät käyttävät päästäkseen verkon etäjärjestelmiin ja ohjaamaan niitä. Ensisijaisen tavoitteensa saavuttaminen vaatii usein verkoston tutkimista kohteen löytämiseksi ja sen jälkeen pääsyn siihen. Esimerkki on Exploitation of Remote Services tekniikka, jossa käytetään hyväkseen ohjelmistojen haavoituvuuksia asentamaalla exploitit kohdejärjestelmään.

Collection

Collection taktiikka koostuu tekniikoista, joissa hyökkääjät voivat kerätä tietoja tavoitteiden saavuttamiseksi. Hyökkääjät voivat käyttää Input Capture tekniikkaa ja sen Keylogging -alitekniikkaa, joka kaappaa kohdekoneen näppäinpainallukset ja tallentaa ne myöhempää käyttöä varten.

Command and Control

“Command and Control koostuu tekniikoista, joita vastustajat voivat käyttää kommunikoidakseen hallinnassaan olevien järjestelmien kanssa uhriverkon sisällä. Vastustajat yrittävät yleensä jäljitellä normaalia odotettua liikennettä havaitsemisen välttämiseksi.” Esimerkki tekniikka on Encrypted Channel. Hyökkääjät voivat käyttää salattua kanavaa kätkeäkseen käsky- ja ohjausliikennettä.

Exfiltration

Exfiltration koostuu tekniikoista, joiden avulla hyökkääjä voi siirtää varastettuja tietoja järjestelmästä itselleen käyttämällä tietojen salausta ja arkistointia ennen datan siirtoa vältäkseen havaitsemista ja kiinni jäämistä. Esimerkiksi Exfiltration Over Other Network Medium tekniikassa hyökkääjät voivat lähettää varastettuja tietoja käyttämällä vaihtoehtoista yhteyttä, kuten WiFi, Bluetooth tai RF, jos sellainen on olemassa kohdekoneessa.

Impact

Impact-taktiikassa hyökkääjät voivat yrittää tuhota, häiritä tai manipuloida kohdejärjestelmää tai sen tietoja. Esimerkki on Network Denial of Service, jossa voidaan suorittaa DDoS hyökkäystä estääkseen kohdistettujen resurssien saatavuutta käyttäjille.

Lähteet:

Mitre ATT&CK. FAQ

Kysymys z: Cross site story. Kirjoita kuvitteellinen esimerkki XSS-hyökkäyksestä. Tee mahdollisimman yksinkertainen esimerkki. Voit vaikkapa ottaa haltuun weppisivun ylläpitäjän oikeudet viemällä keksin. Tässä alakohdassa ei tarvitse tehdä mitään tietokoneella, pelkkä tarina riittää. Tarkoituksena on ymmärtää XSS-hyökkäyksen kokonaisuus ennen sormiharjoituksia. Voi halutessasi myös piirtää itse kaavion / sarjakuvan.

Tee selväksi ja erottele

- Mitä hyökkääjä tekee

- Mitä kohdehenkilö tekee

- Mitä sivua / palvelinta kohdehenkilö surffailee

- Missä JavaScriptit ajetaan

- Miten keksi päätyy hyökkääjälle

- Miten hyökkääjä hyödyntää keksiä?

- Mitä hyökkääjä pääsee tekemään (mikä ei onnistuisi ilman hyökkäystä)?

Cross site story: XSS Key logger hyökkäys.

Hyökkääjän tavoitteena on varastaa muiden ihmisten luottokorttitiedot ja käyttää niitä rikolliseen hyötyyn.

Hyökkääjä löytää XSS haavoittuvuuden sivustolla, jossa käyttäjät syöttävät henkilökohtaisia tietoja kuten luottokortitietoja esimerkiksi verkkokaupan. Hyäkkääjä luo oman palvelimen ja asentaa sinne yksinkertaisen JavaScript koodin, joka poimii näppäinten painaluksia ja välittää niitä hyökkäjän palvelimella olevaan teksitiedostoon. Hyökkääjä upottaisi haavoittuvaiselle sivulle toisen JavaScript-koodin, joka latautuisi uhrien selaimiin, kun he käyttävät palvelua. Tämä JavaScript-koodinpätkä kutsuu hyökkääjän koneessa olevaa skriptiä, joka välittää kaikki käyttäjän tekemät näppäinpainallukset hyökkääjän palvelimella olevaan tekstitiedostoon.

Uusi käyttäjä vierailee verkkokaupassa. Haitallinen koodi on upotettu verkkokaupan etusivulle, joten heti sisäänkirjautumisen jälkeen käyttäjän selain suorittaa sen ja alkaa lähettämään tietoja hyökkääjälle. Jotta käyttäjä voi tilata tuotteita verkkokaupasta, hänen pitää syöttää luottokorttitietonsa palveluun. Haitaohjelma lähettää kaikki näppäinten painaluksia hyökkäjälle ja mm. luottokortin tiedot.

Hyökkääjä voi käyttää vastaanottamiaan luottokorttitietoja ja tilata tavaroita muista verkkokaupoista ja palveluista.

Tämä XSS-hyökkäys ei käytä evästeitä, koska ne eivät kiinnosta hyökkääjää. Kyseessä on XSS Stored hyökkäys.

Lähde:

Web Security Store. 5 Real-World Cross Site Scripting Examples

Tee ja raportoi

a) Vuohen uudet seikkailut. Ratkaise WebGoatista tehtävät

- A2 Broken authentication:

- Authentication bypasses: 2 2FA Password Reset

- A3 Sensitive data exposure

- Insecure Login: 2 Let’s try

- A7 Cross Site Scripting (XSS): Cross site scripting

- 2 What is XSS?

- 7 Try It! Reflected XSS

- A8:2013 Request Forgeries:

- Cross-Site Request Forgeries

- 3 “Basic Get CSRF Exercise”

- 4 “Post a review on someone else’s behalf”.

Raportti

Käytin Windows 10 -koneeseen asennettua VMWare Workstation 15 Pro -virtuaaliympäristöä, joka koostuu virtuaalisesta lähiverkosta ja Kali linux 22.04 virtuaalikokeesta, joka on kytketty ulkoiseen verkkoon NATin kautta. Käytin Kali linux virtuaalikonetta Windows 10 koneelta SSH-yhteydellä.

Käynnistin WebGoat Version 8.0.0.M26 sovelluksen Ubuntu 18.04 vituaalikoneella seuraavalla komennolla:

$ java -Dfile.encoding=UTF-8 -jar webgoat-server-8.0.0.M26.jar

Syötin WebGoat sovelluksen URL-osoitteen (htp://localhost:8080/WebGoat/) selaimeen. WebGoat sovellus avautui selaimessa.

Tehtävä A2: Broken authentication:

- Authentication bypasses: 2 2FA Password Reset

Tehtävässä pitänyt ohittaa MFA tarkistukysymyksillä. Tähän tehtävän suorittamiseen tarvitsen proxy:a. Asensin Kali koneelle OWASP ZAP ja Foxyproxy FireFox selaimen laajennuksen.

$ sudo apt -y install zaproxy

Valitsin FoxyProxy laajennuksessa ZAP, niin kaikki selaimen verkkoliikenne ohjautuisi ZAP Proxyn kautta.

Avasin ZAP Proxyn ja laitoin interceptor päälle, jotta sanomat jäisivät proxylle.

Syötin WebGoat sovellukseen vapavalinnaiset vastaukse tarkistukysymyksiin ja painoin Submit.

POST pyyntö tuli ZAP:iin.

Avasin sanoman editorissa ja korjaasin muuttujien nimet lisämällä muutaman nollaan.

Vastauksena tuli onnittelut, että tili on todennettu ja pystyn vaihtaa salasanaa. Tehtävä on suoritettu.

Pyyntöjä sovelluksen back-end:ille voidaan muokata selaimessa Developer modessa tai Proxylla. Sovelluksessa pitää toteuttaa ohjelmallinen tarkistus muuttujien nimille ja määrälle. PenTestauksessa pitää etsiä tämän tyyppisiä havoittuvuuksia, koska niitä on suhtellisen helppoa käyttää hyväkseen ja havaita.

Source: https://www.youtube.com/watch?v=Og3vNKnUSac

Tehtävä A3: Sensitive data exposure

- Insecure Login: 2 Let’s try

Tehtävässä pitää napata salamattomasta verkkoliikenteestä sanoman, joka sisältää käyttäjätunnuksen ja salasanan.

Päätin käyttää Burp ohjelmaa jossa on myös proxy ominaisuus. Se on asennettuna Kali linux distroon, mutta sen käynnistämiseen pitänyt antaa agrumentit. Käynnistin sen seuraavalla komennolla (yhteen riviin):

$ java -jar –add-opens=java.desktop/javax.swing=ALL-UNNAMED –add-opens=java.base/java.lang=ALL-UNNAMED /usr/share/burpsuite/burpsuite.jar

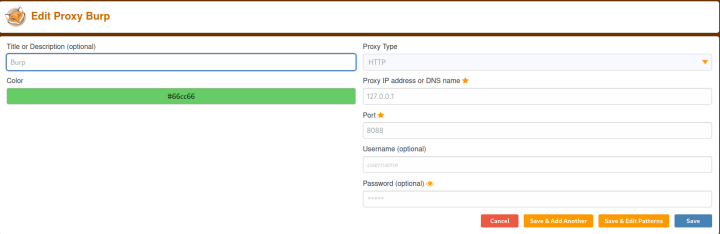

Piti ohjata Firefox selaimen liikennettä Burp proxyn kautta. Tarkistin asetuksissa millä portilla Burp proxy toimii.

Avasin FoxyProxyn asetukset ja lisäsin sinne Burp IP-osoitten ja portin.

Sen jälkeen valitsin FoxyProxy laajennuksen valikosta luomaani Burp proxyn ja verkkoliikenne ohjautui kulkemaan Burpin kautta. Laitoin Burp proxyn interceptor päälle, jotta sanomat eivät välityisi eteenpäin ja pystyisi kontroloimaan niiden lähetystä.

Tehtävässä pitänyt painaa Log in paineketta ja selaimesta lähti pyyntö palvelimelle. Paluusanomassa pitänyt tulla käyttäjätunnus ja salasana. Painoin painiketta ja Burp nappasi muiden sanomien joukossa salamattoman paluusanoman, koska liikenne tapahtuu HTTP-protokollalla, joka ei ole salattu.

Syötin onnistuneesti tiedot sisäan ja sain varmistuksen, että tehtävä on suoritettu.

Lähteet:

Null byte. Use Burp & FoxyProxy to Easily Switch Between Proxy Settings

Tehtävä A7: Cross Site Scripting (XSS): Cross site scripting

Tehtävän ohjeet eivät toimineet Firefox selaimessa. Onneksi opettajamme antoi vinkin tehtävän suorittamiseen. “A7:2017 Cross Site Scripting: JavaScript-bookmarkletit eivät oletuksena toimi enää monissa selaimissa, käytä JavaScriptin ajamiseen F12 Console. Cross Site Scripting: script-tagit. “Try It! Reflected XSS” on läpi, kun yllä numeron tausta muuttuu vihreäksi, vaikka se sanoo “Well done, but … Please continue.”.” Joten avasin selaimen Developer mode painamalla F12 ja siirryin Console välilehdelle. Siellä kirjoitin alert(document.cookie); ja painoin Enter. Ruudulle ponnahti Alert ikkuna jossa oli istuntoeväste.

Tehtävän tarkoituksena oli vertailla WebGoat-sovelluksen istuntoevästeitä kahdella eri selaimen välilehdellä. Avasin toisen välilehden, jossa avasin saman WebGoat-sovelluksen ja suoritin konsolissa saman komennon kuin ensimmäisessä välilehdessä. Näytölle ilmestyi varoitusikkuna, jossa oli sama istuntoeväste kuin toisessa välilehdessä. Siten voidaan todeta, että istuntoeväste ei muutu. Syötin yes vastauksen tehtävän kysymykseen. Tehtävä on suoritettu.

Minua jäänyt vaivamaan kysymys, miten varastamalla istuntoevästettä, voi käynnistää sessiota toisella koneella. Päätin tarkistaa onko session cookie sama toisessa selaimessa. Asensin Chromium selain ja käynnistin WebGoat siinä. Istuntoeväste oli toinen.

Ilmeisesti Firefox ja Chrome selaimet säilyvät istuntoevästeet eri paikoissa. Firefox käyttää SQLite tietokantaa tähän, joka sijaitsee käyttäjän profiilissa ~/.mozilla/firefox/<profile path>/cookies.sqlite

Istuntoevästettä voi muokata selaimessa Developer mode Storage välilehdellä. Chrome selaimessa kanssa pystyy muokkamaan istuntoevästettä Developer mode tilassa.

Lähteet:

StackExchange. Where does Firefox store its cookies on Linux?

Chrome Developers. View, edit, and delete cookies

Kali. Chromium

The SSL Store. The Ultimate Guide to Session Hijacking aka Cookie Hijacking

Tehtävänä oli selvittää, mikä syöttökenttä on alttiina XSS-hyökkäykselle. Koska syöttökenttä on osa HTML-dokumenttia, JS-koodi on syötettävä <script> -tagien ympäröimänä. Tein yksinkertaisen Script-komennon ja kirjoitin sen alimpaan kenttään, mutta se kenttä vastusti XSS-hyökkäystä. Kirjoitin sen toiseen alakenttään, Alert -ikkuna ponnahti istuntoevästeen kanssa, ja WebGoat sanoi, että tehtävä on tehty.

Script: <script>alert(document.cookie)</script>

Tehtävä A8: 2013 Request Forgeries:

- Cross-Site Request Forgeries

- 3 “Basic Get CSRF Exercise”

- 4 “Post a review on someone else’s behalf”.

Basic Get CSRF Exercise -tehtävässä piti lähettää Submit Query -lomake toiselta koneelta, ja vastausviesti sisälsi tehtävän vastauksen.

Aloitin helppommalta. Avasin Firefox Developer mode -tilaan, löysin lomakken HTML -elementit.

Loin HTML -tiedoston joka sisälsi vain tämän kohdan. Lisäsin action elementiin WebGoat sovelluksen sijainnin, eli localhost:8080. WebGoat on Java MVC sovellus, mikä käy ilmi URL-osoitteesta. MVC sovelluksissa Controller hoitaa navigoinnin ja kokonaista URL-osoiteetta ei tarvitse manita. Koska tulen lähetttämään lomakkeen sovelluksen ulkopuolelta pitää mainita polkua palvelimelle.

Tehtävän URL-osoite: http://localhost:8080/WebGoat/start.mvc#lesson/CSRF.lesson/2

Avasin tiedoston selaimessa ja painoin painikkeen.

Vastuksena tuli viesti tehtävävastauksen kanssa.

Viesti lähetettiin samasta selaimesta, jossa WebGoat-sovellus avattiin, ts. samalla istuntoevästeellä. Halusin lähettää viestin toisesta työkalusta. Ohjasin verkkoliikennettä menemään Burp:in kautta. Nappasin sanoman, joka oli lähetetty WebGoat sovelluksesta. Kyselyssä löytyy istuntoeväste ja parametrit csrf=false&submit=Submit&Query

Asensin Postman ohjelman, jolla pystyy lähettämään sanomia. Latasin Postman postman-9.16.0-linux-x64.tar.gz arkiston, avasin ja käynnistin sen.

$ tar -xvzf postman-9.16.0-linux-x64.tar.gz

$ cd Postman

$ ./Postman %U

Postman ohjelma avautunut ja loin uuden POST kyselyn, johon laitoin session cookie ja parametrit. Lähetin sen ja sain vastuksen.

Tehtävä on suoritettu.

Tehtävässä 4 “Post a review on someone else’s behalf”. piti lähettää kommentti blogiin toisen henkilön puolesta, toisin sanoin käyttää sen istuntoevästettä.

Lähetin kommentin sivustolle, jolloin Burp oli päällä. Se nappasi sanoman, josta sain selville pakolliset attribuutit ja istuntoevästeen.

Loin pyynnön Postman ohjelmassa toisella tekstillä istuntoevästettä käyttäen.

Tehtävä on suoritettu

Lähteet:

Postman. Download Postman app

Postman Learnig Center. Installing Postman on Linux

Postman. Using cookies

Kysymys b: Attakin alatekniikat.

Demonstroi kaksi (2) alatekniikkaa (subtechnique) ATT&CK kehikosta. Tässä pitää siis käyttää näitä käytännössä johonkin harjoitusmaaliin. Voit käyttää haluamiasi valmiita työkaluja tai koodata / skriptata itse. Voit valita valmiin harjoitusmaalin tai tehdä sen itse. Muista, että myös tiedustelussa pitää noudattaa lakia, etiikkaa, rajauksia (scope) ja hyviä tapoja.

-

Havoittuvuuksien skannauksella etsitään havoittuvuuksia kohdekoneelta. Ne voivat olla vanha käyttöjärjestelmän tai ohjelmiston versiot, auki olevat portit, palvelin bannerit, jne.

Skannan Metasploitable 2 koneetta ja käytän tähän Nmap ohjelmaa. Aloitin versioiden skannauksesta. Koneelle asennettujen ohjelmien versiot voivat kertoa paljon. Jos jonkun palvelun versio on vanha, on todennäköistä, että sillä on havoittuvuuksia. Sen saa selville etsimällä netistä palvelun nimellä ja versiolla.

Nmap skanneria voi käynnistää skriptin kanssa. Nmap:lle löytyy paljon skripteja eri tarkoituksiin. Käynnistin Nmapin vuln skriptin kanssa joka tarkistaa havoittuvuuksia ja tulostaa ne selitteineen. Listasta tuli tosi iso, niin luettelen tässä vain muutaman. Metasploitable 2 koneella on paljon havoittuvuuksia Nmap antanut CVE-numero, joiden avulla voidaann löytää valmiin exploitin tai tieto miten havoittuvuutta voidaan käyttää.

$ sudo nmap -sV –script vuln 192.168.142.134

Skanneri löytänyt mahdollisesti SQL injektiolle haavoituvan taulukon ja mainitsi jopa Input -kentän

| Possible sqli for forms:

| Form at path: /mutillidae/index.php, form’s action: ./index.php?page=user-info.php. Fields that might be vulnerable:

|_ username

…

HTTP enumerator skannasi web-palvelin polut, Stored XSS havoittuvuuksia ei löytynyt.

| http-enum:

| /tikiwiki/: Tikiwiki

| /test/: Test page

| /phpinfo.php: Possible information file

| /phpMyAdmin/: phpMyAdmin

| /doc/: Potentially interesting directory w/ listing on ‘apache/2.2.8 (ubuntu) dav/2’

| /icons/: Potentially interesting folder w/ directory listing

|_ /index/: Potentially interesting folder

|_http-stored-xss: Couldn’t find any stored XSS vulnerabilities.

…..

Nmap löysi paljon CSRF havoittuvuuksia, joita kokeilin aiemmin tässä tehtävässä.

| http-csrf:

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=192.168.142.134

| Found the following possible CSRF vulnerabilities:

|

| Path: http://192.168.142.134:80/dvwa/

| Form id:

| Form action: login.php

|

| Path: http://192.168.142.134:80/mutillidae/index.php?page=text-file-viewer.php

| Form id: id-bad-cred-tr

| Form action: index.php?page=text-file-viewer.php

|

| Path: http://192.168.142.134:80/mutillidae/index.php?page=dns-lookup.php

| Form id: iddnslookupform

| Form action: index.php?page=dns-lookup.php

|

| Path: http://192.168.142.134:80/mutillidae/index.php?page=user-info.php

| Form id: id-bad-cred-tr

| Form action: ./index.php?page=user-info.php

|

| Path: http://192.168.142.134:80/mutillidae/index.php?page=html5-storage.php

| Form id: idform

|_ Form action: index.php?page=html5-storage.php

……

Näillä tiedoilla hyökkäjä voi valita kohteen koneella, johon pitää keskittää voimia hyökkäyksessä.

Lähteet:

GeekFlare. How to Use Nmap for Vulnerability Scan?

Nmap. Nse Usage and Examples

2. Taktiikka Persistence. Tekniikka Create Account. Alatekniikka Local Account

Hyökkääjät voivat luoda tilin säilyttääkseen pääsyn uhrijärjestelmiin. Riittävällä käyttöoikeustasolla tällaisten tilien luomista voidaan käyttää toissijaisten käyttöoikeustietojen luomiseen, jotka eivät vaadi jatkuvan etäkäyttötyökalun käyttöönottoa järjestelmässä.

Muistan edellisestä tehtävästä, että Metasploitable 2 on auki root shell portilla 1524. Käytän sitä päästäkseen koneelle ja luodakseen käyttäjätilin.

Tarkistan onko tili luotu /etc/passwd tiedostosta.

Olisi hyvää antaa käyttäjälle sudo oikeudet, mutta en onnistunut tallentamaan tiedostoa, koska en tunne Netcat shell komennot

# visudo

Kokeilin generoida käyttäjälle Spy ssh-avaimia, jotta pystyy kirjautumaan SSh-yhteydellä. Sekin ei onnistunut.

Tässä alateknikassa hyökkääjät voivat luoda ja kehittää sosiaalisen median tilejä, joita voidaan käyttää kohdistamisen aikana. Tilejä voi olla monta ja useammassa sosiaalimedian platformilla kuten Facebook, Twitter, LinkedIn. Sosiaalisen median persoonallisuuden luominen saattaa edellyttää lisädokumentaation kehittämistä, jotta he näyttävät aidolta.

Paketissa 63 tuli vastaus 404 Not Found. Paketissa lukee HTTP palvelimen versio

Paketissa 63 tuli vastaus 404 Not Found. Paketissa lukee HTTP palvelimen versio